- All

- AI - Intelligenza Artificiale

- Android

- Apple

- Cinema

- Cyber Security

- Digital Philosofy

- GDPR

- Hacking

- Hi-Tech

- Leak

- Lifestyle

- Linux - Unix

- MyHackerDiary

- SEO - Marketing

- Technical Alert

- Tutorial

- All

- _WanaDecryptor_.exe

- -l encoders

- "‘Sei tu in questo video? Vergognati’"

- "Manifesto - Decalogo della Consapevolezza Digitale"

- "The OnionIRC Network"

- “Sei tu in questa foto?”

- (COM(2016)0593 – C8-0383/2016 – 2016/0280(COD))

- (DOGE)

- (KOS)

- (Legge Finanziaria 2008 e decreto attuativo n. 55 del 3 aprile 2013)

- (PWA)

- (XSPA

- @_0rbit

- @GurkiratSpeca

- @VessOnSecurity

- @WanaDecryptor@.exe

- /data/data/data/com.whatsapp/libn.so

- /etc/sudoers

- /msg nickserv help register

- # Pure-elite

- # School4lulz

- #AnonUKRadio

- #Anonymiss

- #BeCyberSmart

- #CyberAware

- #DataPrivacyDay

- #FifthOfNovember

- #FreeAnons

- #Main

- #OCCHIOALVIRUS

- #opitaly

- #OpMonsanto

- #OpPaperstorm.it

- #OpParis

- #privacyaware

- #SaferInternet4EU

- #SaferInternetDay

- #SAS2018

- #SaveYourInternet

- #SID2017

- #SID2019

- #Support

- #TIGCyberSec

- #WIMM14

- #WNF16

- #YTHeroes

- + HFS persi

- $Windows.~WS

- 0-Day

- 14° Worldwide InstaMeet

- 199 euro

- 20q

- 25 years of internet

- 2GIS.apk

- 3 app

- 32 Bit

- 3K Assistant

- 4G

- 60 secondi

- 64 Bit

- 69.0.3497.92

- 6dvj6v5imhny3anf.onion / 6697

- 6x3

- 93 Gbps

- 9300Mbps

- 99 euro

- Aautenticazione biometrica

- abbigliamento

- ABBINAMENTI DI COLORE GREENERY

- Abbonamento WhatsApp

- Acceleration Program

- Acceleratori

- accelerazione

- access denied website

- accesso abusivo a sistema informatico depenalizzato

- accesso abusivo a sistema informatico pubblico ufficiale

- accesso abusivo al sistema informatico procedibilità

- account

- account Instragram

- Accountability

- Accumoli

- ACK scan

- acquisire clienti

- acquisti online

- Activation Windows 10

- Active TV Channels

- ActiveX

- Ad Block

- Ad Sets & Bidding

- Adattamento Pubblicitario Online

- adclickmedia auto click

- adeguamento gdpr

- adeguare azienda

- adescamento

- adescamento online

- Admin Renamer Extended

- Adobe Flash

- Adobe Photoshop Art

- adolescenti

- Adolescenti in Rete

- Adrian Perrig

- Ads Manager

- adsense advertising

- adsense affiliazione

- adsense banner

- Adsense CPC

- Adsense CPL

- Adsense CPS

- Adsense CTR

- Adsense trojan

- ADV

- adversting

- advertising

- Adware

- AdwCleaner Free

- aerei

- Aereofotogrammetria

- Aereovisione

- aerografare

- aerografo

- Aeromechs

- Affinity Score

- affissioni pubblicitarie

- AFK

- afpscan

- agcm

- agenti commerciali

- Agenzia

- agenzia di comunicazione

- Agenzia di marketing

- agenzia di pubblicità

- Agenzia europea della sicurezza informatica e delle reti

- Agenzia per l’Italia Digitale

- agenzia pubblicitaria

- Agenzia Pubblicitaria a Palmi

- agenzia web

- aggiornamenti windows

- aggiornamento

- Aggiornamento Software su Apple TV

- aggiornamento windows

- aggiornare l'indirizzo email o cambiare l'ID Apple

- Aggregati

- agrifood

- AI

- Air

- Aircrack

- Aircrack-ng

- Airdrop

- Ajay Bhalla

- Alchimia digitale

- Alcol e giovani

- alexa

- Alfa AWUS036NHA

- Algoritmo bcrypt

- algoritmo di Google

- algoritmo facebook

- algoritmo SHA-1

- All In One WP Security & Firewall

- Allegato di Malspam

- AlphaBay

- Alternativa Cookie per il Targeting

- Amare la natura

- amatrice

- Amazon

- Amazon Business

- Amazon Echo Look

- Amazon Web Services Summit

- Amazon.co.uk

- Amazon.de

- Amazon.fr

- Amazon.it

- Ambiente

- AMD PRO A8-9600 R7

- amici

- Amiduos

- amministratore di database

- amministratore di sistemi

- Amplification attack

- analisi

- analisi euristica

- analisi sito web

- Analisi sito web. Visite sito web

- anarchia

- Anastasia Steele

- Android

- Android 6.0

- android 6.0 marshmallow

- Android 6.0.1

- Android 8.0

- Android Adware

- android app news

- android apps

- Android Data Recovery per Mac

- Android Debug Bridge

- android games

- Android Hidden Secret Code

- android news

- android news apps

- android news widget

- Android OREO

- android phone

- android phones news

- Android Rogue Adware Campaing

- Android Secret Codes 2016

- Android Secret Codes Factory Tests

- Android Secret Codes Firmware Version Information

- Android Secret Codes GPS Bluetooth & WLAN Test

- Android Security Bulletin

- Android Security Bulletin—March 2018

- ANDROID SECURITY PLATFORM

- Android Security Year In Review

- Android Studio 2.0

- Android Tools Project Site

- ANDROID TROJAN SWITCHER

- Android TV

- Android_3D_Accelerate.apk.

- Android_update_6.apk

- AndroidHDSpeedUp.apk

- Angular.js

- annunci

- ANONIMAGE.NET

- Anonimare facebook

- AnonNet

- anonymity online

- Anonymity Software

- Anonymous

- Anonymous Browser

- anonymous communications research

- Anonymous FTP

- Anonymous internet

- Anonymous Italia

- Anonymous surfing

- Anonymouse

- anonymouse.org

- Anti malware

- Anti public

- Anti spyware

- Anti VM

- Anti-Exploit

- Anti-Phishing Working Group

- Anti-Ransomware Tool Protect

- anti-virus

- Antidbg

- antifrode

- Antimalware

- antimalware gratuiti

- antisec

- AntiSecITA

- antispam

- Antispam Filter

- Antispyware

- antitrust

- antivirus

- Antivirus Android

- Antivirus free

- antivirus gratuiti

- Antivirus per Android

- Antivirus per iPhone e iPad

- antivirus software

- anubis.silihost.hu

- Apache 2.0

- API

- Apk

- app

- app developer

- app developer palmi

- app developer reggio calabria

- App Malware

- App nativa

- App Postepay

- Apple

- apple day

- Apple ID

- Apple iOs Developer Academy di Napoli

- Apple Pippin

- Apple recovery

- Apple Store

- Apple Support

- Apple Support Missing

- Apple Tv

- apple.awt.UIElement

- applicazione

- applicazioni SaaS

- Applicazioni web

- Apps and Sessions Twitter

- AppStore

- APT

- Apt (Advanced Persistent Treath)

- APT28

- Aquila

- Arachini

- Arbitrary code execution

- Ardamax Keylogger

- Ardamax Keylogger disinstallazione

- Ardamax Keylogger Download

- Ardamax Keylogger Guida di rimozione

- Ardamax Keylogger rimozione

- ArduPilot

- ARM Cortex A57

- Armazila 10dM3UOP88

- ARP poisoning

- ARP Sniffing

- ARPANET

- Arruolarsi Anonimous

- Art

- art 615 ter cp procedibilità

- Art. 2048 del codice civile

- Art. 609-undecies

- art. 615 ter c.p. giurisprudenza

- art. 615 ter c.p. prescrizione

- Art. 85 del Codice Penale

- art.609 undicies c.p.

- art.615-ter

- Article 29 Working Party

- Articolo 11

- Articolo 11 - Protezione delle pubblicazioni di carattere giornalistico in caso di utilizzo digitale

- articolo 13

- Articolo 3

- articolo 612-ter

- Artificial Intelligence

- artigiano tipografo

- Aruba

- Aruba Pec

- Arxivar

- AscomFidi Nord-Ovest

- ASLR

- Asphalt_7_Heat.apk

- Assistenza

- assistenza apple

- Assistenza Computer a Gioia Tauro

- Assistenza computer a Palmi

- Assistenza PC

- Assistenza PC a domicilio

- Assistenza Smartphone

- Assistenza Tablet

- assistenza@protocol.it

- Assitensa computer a Palmi

- asssitenza computer a domicilio a palmi

- Asta annunci Adsense

- Atena

- återställa raderade filer

- ATM (Bancomat) Bitcoin

- Atreus

- Attacchi

- Attacchi DDoS

- attacco

- Attacco a dizionario

- Attacco ai database

- Attacco di Davies

- Attacco man in the middle

- attack

- Attack DDoS

- ATTACK ORIGINS

- attivazione di Windows 10

- attivazione windows 10

- Atto sull'Intelligenza Artificiale dell'UE

- Audiofingerprint

- audit log

- Audit log Viewer

- audit trail

- Aumento visite sito

- Autenticazione a due fattori

- auto click banner

- auto click banner javascript

- auto click banner script

- auto click image javascript

- auto click javascript banner

- auto click php code

- auto click script show banners randomly

- auto-escaping templates

- autoclick banner

- autoclick banner adsense

- autoclick banner javascript

- autoclick banner script

- autoclick banners

- autoclick javascript

- autoclick script to AdsBanners

- AutoIT 3.0

- Automated Teller Machine

- automazione

- Autunno Inverno 2016

- av

- AV TEST

- AV-Comparatives

- AVG

- avid A. Patterson

- avoid antispam filter

- Avvio sicuro Mac

- AWARD AV-TEST

- AWS Summit Milano

- b2b

- b4g112693.329597469@gruppoequitalia.it

- b4g116353.654618283@gruppoequitalia.it

- b4g232024.871969135@gruppoequitalia.it

- b4g484809.283418861@gruppoequitalia.it

- b4g589127.28767122@gruppoequitalia.it

- b4g829188.595601231@gruppoequitalia.it

- b4g829823.325938126@gruppoequitalia.it

- b4g959117.53274326@gruppoequitalia.it

- Baby Boomers.

- Baby photography retouching

- Back Orifice

- BackBox

- Backdoor

- backdoor.html

- Backdoor.Oldrea

- backend_server.js

- Backlink

- Backtrack

- bacteria rabbit

- BAD (Botnet Activity Detection)

- Bada OS

- badge di verifica Instagram

- Bagnara calabra

- Baiting

- bambini

- banca online

- Banda del decimetro

- Banda UHF

- Bando Voucher Digitalizzazione per le PMI

- banking

- bankoffamerica.com

- banner auto click javascript

- banner autoclick

- banners auto click code

- Battery Monitor

- BDGandCrabDecryptTool

- Be Hacker

- Beauty Hack

- Beauty Mask

- beauty retouching

- Belen digital art

- belen portrait

- Belen ritratto

- Belen Rodriguez

- belen rodriguez foto

- belen rodriguez news

- belen-rodriguez-come-fa-a-essere-bella

- belen-rodriguez-segreti-di-bellezza

- belen-rodriguez-trattamenti-bellezza

- belenrodriguezreal

- Ben Laposky

- beneficenza

- Benefit di YouTube Heroes

- Benessere Digitale

- bensì utilizzarle in un modo che non ne riduca l’efficacia come strumento. Criteri di valutazione di cui all’articolo 83

- bergie web

- Berlino

- Berners-Lee

- Beta Testing

- beta-tester

- Better Internet for Kids (BIK)

- Big Data

- BigG

- Biglietti da visita

- Bill Graham Civic Auditorium

- BinarySense

- Bing

- BITCLOAK

- bitcoin

- BITCOIN BLENDER

- Bitcoin Central

- BITCOIN FOG

- Bitcoin ransom addresses

- BITCOIN RELATED LINKS

- BITCOINCHARTS

- BitDefender Crypto-Ransomware Vaccine

- BitDefender Free Download

- Bitdefender Global Protection Network

- Bitdefender GravityZone

- BITMESSAGE.CH

- BITMIXCOIN

- BitMonero

- bitorrent

- BitsBubbles

- BitSnoop.com

- BitTorrent

- black box attack

- Black Friday

- Black Friday 2016

- Black Hat

- Black Hat Europe 2017

- Black Hat USA 2017

- BlackBerry OS

- Blake-256

- Blind or Inference SQL injection

- blockchain

- Blog

- blog brand

- blog di successo

- Blog Hi-tech

- blog moda

- BlogBabel

- Blogger

- blogger professionista

- Blue Monday

- Blue Note: How Intentional Acoustic Interference Damages Availability and Integrity in Hard Disk Drives and Operating Systems

- Blue screen

- Bluebugging

- Bluejacking

- Bluejacking Tools

- Bluesnarfing

- Bluetooth Spy Software

- Bluetoothing

- Body cam

- Bolton Blue Note

- Bomba logica

- Boomerang

- boost

- Boot UEFI

- bootkit

- bot

- Bot Traffic Report

- botmaster

- Botnet

- botnet Torii

- botnet VPNFilter

- bounds check bypass

- Boxstarter

- Brambul

- branch target injection

- brand awareness

- Brasile

- Brevetto Google

- Brian

- Bring your own device

- bring your own device (BYOD)

- British National Cyber Security Center

- broaden

- Brochure

- brochure design

- Browser

- Browser Anonymous.

- browser Chrome

- Browser Edge

- Browser Edge di Microsoft

- Browser Helper Object

- Browser Hijacking

- browser Web

- browser-to-browser

- brucia

- Brute Force Login Attack Prevention

- brute force tools

- Brute Force WordPress Attacks

- Brute Force WPS PIN

- bsdiff

- BTC

- BTCsuite

- Bufala

- Buffer overflow

- bug software

- Bundesamt für Strahlenschutz

- Bundle Tor Browser

- burn

- Business Intelligence

- Business Strategy

- buy

- cache

- calabria

- Calabria 360°

- California Office of Privacy Protection

- call4ideas

- calling

- calling free

- Cambiomerci.com

- camera bianca

- campagna cps

- Campagna DEM

- Campagna Facebook ADV

- Campagne pubblicitarie

- Campaigns

- cancellare newsletter

- Cancellarsi da internet

- Candy Girl

- canonical

- Card CNS

- Carding

- carenza di memoria di ram

- Carnegie Mellon University

- Carosello

- CarPlay

- Carta Nazionale dei Servizi

- carte bancarie

- carte fedeltà

- carte Infocert

- carte-di-credito

- cartello

- Casa Vacanze Fantasma

- Catena di Cunningham

- CCleaner

- ceare sito web

- Cedega

- cellulare rotto

- censorship circumvention

- censura

- Censura Online

- censura web

- Centro San Raffaele del Monte Tabor di Milano

- CEO Alphabet

- Cercasi Agenzia Pubblicitaria a Palmi

- Cerco lavoro

- cerco lavoro in calabria

- Cern

- CERT-Nazionale

- CERT-PA

- Certificate

- Certificati SHSH

- Chainfire

- ChakraCore

- charter web

- chat

- chat anonima

- chatbot

- chatterbox

- CHEAT.apk

- Check Point

- Checksum Handbrake infetti

- Chen Chen

- Chi attacchi i Sistemi IT

- chi deve adeguarsi al gdpr

- Chi è il copywriter

- chiamata

- Chiara Biasi

- Chiaroscuri

- chiavetta

- chiavetta usb

- CHILI

- CHIMERA Ransomware

- chip

- chip e pin

- Chocolatey

- Christian Grey

- Chrome Experiments

- chrome slow

- Chrome_update.apk

- ChromeCacheView

- Chromium

- Chromium core

- CIA

- CIA/EDG

- Ciclo di vita HD

- Ciclo di vita SSD

- cifre@equitliaroma.it

- Cinema

- Cinquanta sfumature di nero

- Cinquanta Sfumature di Nero - Trailer Ufficiale Italiano

- Cinquanta sfumature di nero Trailer italiano Hd

- ciò che è Ardamax Keylogger

- Circolare Fioroni

- circumvention tools

- Cisco

- Cisco Italia

- Città della Scienza

- Città di Palmi

- Cityglance

- clash-royale

- Classic SQLI

- Clean Ardamax Keylogger

- Clean Virus

- CLEARNET

- Cleverbot

- Client rlogin

- Client SSH

- Client Telnet

- Client-To-Site vs. Site-To-Site

- ClientRects

- Cliff Arnall

- Cloaking

- Cloud

- cloud ibride (o hybrid cloud)

- Cloud AWS

- Cloud Computing

- Cloud platform as a service

- Cloud Software as a Service

- cloud storage

- Cluster

- Cluster HPC

- CM Security AppLock Antivirus

- CMD

- Cnaipic

- CNS

- Coaching

- Code injection

- Code Red

- CodeRed

- codice 2016/0280

- Codice Node.js

- Codice privacy

- Codice privacy - d.lgs. 196/2003

- codice sorgente Visual C#

- codificata a hard-coded

- COINMIXER

- COINPRISM

- Coinye

- Color

- Color Bridge

- Color Evaluation

- Color Guide Books

- Color Guide Set

- Color Matching System

- Color Reference Library

- comandi superuser

- Comando Interforze per le Operazioni Cibernetiche

- Comando VM

- Come agisce l'alcol sull'organismo

- come aprire un blog

- come Clean Ardamax Keylogger

- Come combattere lo spam

- Come controllare l'indice SAR del proprio smartphone

- come creare un sito web

- Come denunciare reati telematici

- come denunciare un attacco hacker

- come diventare blogger

- come diventare blogger di professione

- come diventare blogger professionista

- come diventare fashion blogger

- come diventare fashion blogger professionista

- Come diventare pilota di Drone con Licenza APR

- come diventare una fashion blogger

- Come essere Primi su Google

- come funziona facebook

- Come installare TVOS 9.1

- Come nascondere indirizzo IP in Android

- Come nascondere indirizzo IP su iPhone - iPad

- come navigare in anonimo su google

- Come posso controllare il mio punteggio EdgeRank

- Come posso ottimizzare la mia pagina fan per EdgeRank

- Come Progettare la Tua Campagna Pubblicitaria

- come recuperare dati da cellulare rotto

- come recuperare dati da samsung rotto

- come recuperare dati da smartphone rotto

- come recuperare file su android

- come rimuovere Ardamax Keylogger

- come rimuovere Ardamax Keylogger da Chrome / IE / Firefox

- Come rimuovere gratuitamente Ransomware GANDCRAB

- Come rimuovere virus dal pc

- come sbarazzarsi di Ardamax Keylogger

- come si diventa blogger

- come si diventa blogger professionista

- come si diventa fashion blogger

- come spiare whatsapp

- come usare le password

- Commercial crawlers

- Commercial photo retouching

- commerciale

- Commercio a Palmi

- Commissione Europea

- Commissione per i Diritti e Doveri in Internet

- commodore 64

- Common Android Secret Codes 2016

- Common Vulnerabilities and Exposures

- Community Instagram

- COMODO ANTISPAM GATEWAY

- COMODO CLEANING ESSENTIALS

- compiler

- Complete Mandiant Offensive VM

- compliance

- Compounded SQLI

- Compra a Palmi

- Compromissione della posta elettronica aziendale

- Compute Cluster

- computer

- Computer Art

- Computer Emergency Response Center

- Computer Emergency Response Team for the EU institutions

- Computer Security

- Computer Security Incident Response Team

- ComScore

- comunicazione

- comunicazioni

- Comunicazioni indesiderate

- Concetto di bellezza

- condividere file criptati

- CONDIVISIONE DATI WHATSAPP

- condivisione posizione google

- Configurare Voip Android

- connessione anonima

- consigli

- Consigli PageRank

- consolle

- Consorzio 906

- consulente marketing

- Consulenti del lavoro

- consulenza di pubblicità

- consulenza ICT

- consulenza ICT palmi

- consulenza ICT reggio calabria

- Consulenza immagine

- Consulenza Informatica

- Consulenza Marketing strategico

- Consulenza SEO

- consulenza seo sem

- Content Management System

- content marketing

- contenuto attivo

- Contro lo Smog

- controller feedforward

- Controlli Java e ActiveX

- Controllo Parentale

- conversazione segreta su Facebook

- conversioni

- cookie

- Cookie Brute Force

- Cookie di sessione

- Cookie persistenti

- cookies

- copertina di Wired Usa di Marzo 2018

- Copertina Wired USA Mark Zuckerberg

- Copie su tela

- copy strategy

- copyright

- Copyright in the Digital Single Market

- Copywriter

- copywriting

- copywriting calabria

- Core Bitcoin

- Coronavirus

- Coronavirus la mappa del contagio in Italia in tempo reale

- Corsi di fashion blogging e scrittura sul web

- corso blogger

- corso per diventare blogger

- corso scrittura web

- Cortana

- Corte di giustizia dell’Unione europea (CGUE)

- Cos' è il Ransomware GANDCRAB

- Cos'è un Proxy

- cos'è un server vpn

- Cos'è un Tor

- cos'è un vpn

- cos'è una connessione vpn

- cos'è una rete vpn

- Cosa è il mining

- Cosa è il Vamping

- Cosa è l'Alcol

- Cosa è la bellezza

- Cosa è la Sicurezza IT

- Cosa è Pantone

- Cosa è un Bitcoin

- COSA SONO LE BOTNET

- Costi copywriting

- cotrilspa

- Countdown

- Cracker

- Crackers Wordlists Download

- Craig Federighi

- crakkare

- crash di Linux

- crash di Windows

- Creare Blog

- creare gratis

- Creare una Adesense Unit

- creare video facebook

- Creative Clusters

- creatività

- Creazione siti

- creazione siti e-commerce

- creazione siti internet in calabria

- creazione siti web

- creazione sito web

- credenziali cleartext

- Credit Card

- Creeper

- criminalità

- crimine informatico

- Crimini informatici

- criptaggio

- criptati

- criptomoneta

- criptovaluta

- crisi

- crittografata

- crittografia

- Crittografia AES-256

- crittografia end-to-end

- Cronologia delle posizioni google

- cronologia di navigazione

- cronologia di ricerca

- Cross Site Port Attack (XSPA)

- Cross Site Request Forgery

- Cross Site Request Forgery (CSRF)

- Cross Site Scripting (XSS)

- Cross-site request forgery (CSRF/XSRF)

- cross-site request forgery (XSRF)

- Cross-site scripting

- Cross-site scripting (XSS) defence

- Crowdfunding

- Crypto

- crypto-browserify

- Cryptoblocker

- cryptocurrency

- Cryptography details

- cryptolocker

- CryptoNote

- CRYPTOPARTY DECENTRALIZED SERVER LIST

- Cryptorevent

- cryptovaluta

- cryptovalute

- CRYSIS Ransomware

- CSC BTU

- CSI

- CSIRT (Computer Security Incident Response Team)

- ctb locker

- CTH-490AK-S

- CTRL

- Cupertino

- customer chat plugin messenger

- Cut_the_Rope_2.apk

- CVE-2016-10393

- CVE-2017-13248

- CVE-2017-13249

- CVE-2017-13250

- CVE-2017-13251

- CVE-2017-13252

- CVE-2017-13253

- CVE-2017-13255

- CVE-2017-13256

- CVE-2017-13257

- CVE-2017-13258

- CVE-2017-13259

- CVE-2017-13260

- CVE-2017-13261

- CVE-2017-13262

- CVE-2017-13266

- CVE-2017-13272

- CVE-2017-148

- CVE-2017-14882

- CVE-2017-14885

- CVE-2017-15815

- CVE-2017-15821

- CVE-2017-16525

- CVE-2017-16529

- CVE-2017-16530

- CVE-2017-16531

- CVE-2017-16533

- CVE-2017-16535

- CVE-2017-17773

- CVE-2017-18056

- CVE-2017-18063

- CVE-2017-18064

- CVE-2017-18067

- CVE-2017-18068

- CVE-2017-18069

- CVE-2017-5715

- CVE-2017-5753

- CVE-2017-5754

- CVE-2017-6281

- CVE-2017-6286

- CVE-2018-8213

- CVE-2018-8213 | Windows Remote Code Execution Vulnerability

- CVE-2018-8225

- CVE-2018-8225 | Windows DNSAPI Remote Code Execution Vulnerability

- CVE-2018-8231

- CVE-2018-8231 | HTTP Protocol Stack Remote Code Execution Vulnerability

- CVE-2018-8267

- CVE-2018-8267 | Scripting Engine Memory Corruption Vulnerability

- CVE-2020-0601

- CVE-2020-0609

- CVE-2020-0610

- CVE-2020-0611

- CVV2

- Cyber Data-Risk Managers

- Cyber Doctor

- Cyber Ghost

- Cyber Health Check

- cyber incident

- cyber minacce

- Cyber Monday

- Cyber Monday 2016

- Cyber Police

- cyber risk

- cyber risk insurance

- cyber security

- Cyber Security Guidelines

- cyber spionaggio

- Cyber Threats

- Cyber Warfare

- cyber-bullismo

- cyber-sicurezza

- cyber-vigilante

- Cyberbulli

- Cyberbulling Effects Prevention

- cyberbullismo

- cyberbullsimo

- Cybercrime

- Cybercrime versus Cybersecurity

- cybercriminali

- Cybercrimine

- cyberdefence

- CyberEurope 2018

- CyberGhost

- CyberGuerrilla

- CYBERMAP Kaspersky

- Cybersecurity

- cybersecurity fai-da-te

- Cybersecurity Summit 2017

- Cybersecurity Trends

- Cybersex

- Cyberstalker

- Cyberstalking

- CYBERTHREAT

- Cydia

- Cydia iOS 9.2

- Cydia iOS 9.3

- cydiaimpactor.com

- d.lgs 196.

- DAC

- Dakota Johnson

- damping factor

- dark Web

- dark web markers

- dark web market

- Dark Web Market Price Index

- darknet

- DaRT

- data at rest

- Data Breach

- Data Encryption Standard (DES)

- Data Migration

- data mining

- Data Privacy & Protection Day

- Data Privacy Day

- data protection by default and by design

- Data Protection Officer

- Data Recovery

- data recovery for mac

- data recovery mac

- Data Web

- database

- Database Controller

- Database management system-specific SQLI

- Databenc

- Datacenter

- Datacoin (DTC)

- Date Black Friday

- datenwiederherstellung mac

- Dati COVID-19 Italia

- dati personali

- dating

- Dattilo

- David Marcus

- DDoS

- DDos Attack

- DDoS Protection

- DDoS-attacks

- de-crypt

- Deadshot

- Debugger

- Decalogo

- decifrare i file .GDCB

- DECO

- Decoy scan

- DECRED. Bitcoin

- deep

- deep learning

- Deep Web

- DeepDotWeb.com

- DeepL

- DEF CON 23

- Defacing

- Default Deny

- DEFCONConference

- defender offline

- definizione search engine marketing

- definizione search engine optimization

- definizione sem

- definizione seo

- definizioni seo sem

- delete newsletter

- Delete subscriptions

- Demonoid

- denaro virtuale

- Denial of service

- Denial-of-Service (DoS)

- denunce_ugsv@cert.agcom.it

- denuncia

- Denuncia in materia TLC

- denuncia pagamento postepay

- Denuncia Reati telematici

- Denuncia via web di reati telematici

- DEP

- Department of Homeland Security (DHS)

- Deployment Box

- Depp Web

- depth over breadth

- deputata SANDRA SAVINO

- description

- Deseat.me

- Desiger

- design

- desktop

- Developer

- developer palmi

- Developer Preview 3

- developer reggio calabria

- Device

- device mob

- Devices

- DHCP

- DHCP Discover

- DHCP Starvation

- DHL

- DHS

- dialer

- Dialer - mancato riconoscimento traffico telefonico

- Dichiarazione dei diritti della rete

- dictionary attack

- difesa

- difesa proattiva

- Differenza tra Deep Web e Dark Web

- Diffusione di immagini e video sessualmente espliciti

- Diffusione_malspam_jRAT_DHL

- Dig DNS

- Digital Art

- DIGITAL BODYGUARD SERVICE

- digital bros

- DIGITAL CATAPULT

- Digital Civility Index

- Digital Forensic Expert

- Digital Magics

- digitalizzazione

- Digitalizzazione Sanità

- DigitPa

- Dike 6

- Dike IC 1.0

- Dipartimento delle informazioni per la sicurezza

- Dipartimento delle informazioni per la sicurezza (DIS)

- dipendenza smartphone

- Direttiva 2011/83/UE

- Direttiva 95/46/CE

- direttiva 95/46/CE4

- Direttiva NIS

- Diritti e Doveri in Internet

- diritto all'oblio

- Diritto alla conoscenza e all’educazione in rete

- diritto alla privacy

- diritto d'autore nel mercato digitale

- Disaster recovery

- Disk Drill

- diskmgmt. msc

- display advertising

- dispositivi mobili

- Distretti

- Distributed Denial of Service

- distro

- diventare blogger di moda

- diventare blogger di successo

- diventare blogger di viaggi

- diventare blogger professionista

- diventare blogger professionista consigli

- diventare fashion blogger

- diventare hacker

- Dll injection

- Dmitry

- Dmoz

- DMOZ Open Directory Project

- DNMSuperlist

- DNS

- DNS Amplification Attackache poisoning

- DNS Benchmark

- DNS HIJACKING

- DNS lookup

- DNS redirection

- DNS spoofing

- DNSAPI.dll

- DNstats.net

- Documentation & Reporting

- Dogecoin

- DOM-based

- DOM-based cross-site scripting

- Domain Fluxing

- Domain Name System

- Don’t Filter

- Donestagram

- DoubleAgent

- DoubleAgentDll.dll

- Douwload

- Down

- downgrade

- downgrade TVOS

- Downgrade windows 10

- Download

- Download Android Studio 2.0 Preview

- download APK di WhatsApp Plus

- download attack

- Download BackBox Linux 4.7 - amd64

- Download BackBox Linux 4.7 - i386

- Download contatore di reazioni Facebook

- download di iOS 9.3

- download di iOS 9.3 Beta 1 e tvOS 9.2

- Download Dr.Fone per Android

- Download ESET Smart Security Premium

- Download G Data Internet Security Free

- Download Internet Security Free

- download ios 9.3

- download ios 9.3 beta

- download ios 9.3 beta 1

- Download Justwatch

- Download Kali Linux image

- Download Kaspersky Antivirus & Security for Android Free

- Download Kaspersky Internet Security

- Download Lightbeam

- Download Maya 3d

- Download mSpy

- Download Norton Security Deluxe

- Download OBS

- Download Open VPN

- Download OPENVPN

- Download Ophcrack for Windows 32bit/64bit - Linux

- Download OS Raspberry Pi

- Download phpMyAdmin 4.7.7.7

- download recovery mac free

- Download security software

- download sim card data recovery software

- Download Songr Free

- Download SpamFighter Free

- Download SplashID Free

- Download SQL Password Recovery Free

- Download Tails per ALTRE VERSIONI DI LINUX (RED HAT

- Download Tails per DEBIAN

- Download Tails per MAC OS

- Download Tails per WINDOWS

- DOWNLOAD Tool creato da Bitdefender BDGandCrabDecryptTool

- Download Video Facebook

- Download Whatsapp Recovery

- Download Windows 10

- downloadpangu.org

- DPO

- Dr Maria Papadaki

- Dragonfly

- Dragonfly Threat Against Western Energy Suppliers

- Drawing app

- Drew Houston

- Dridex

- Drive-by-download

- droidFennec.out

- DroidSheep

- DroidWall

- Drone

- Drone certicficato ENAC

- Drone Security

- Dronehacks

- Dronejacking

- droni

- Dropbox

- Dropbox hack

- dropper malware

- DrugVokrug.apk

- dump

- dump WireShark

- DVD Avvio Windows 10

- Dynamic DNS

- Dynamic Host Configuration Protocol

- E-commerce

- e-commerce ottimizzati per i motori di ricerca

- e-mail di phishing

- e-mail indesiderate

- e-mail infette

- e-mail truffa equitalia

- E451

- Earth

- Earth project

- Easy Transfer Cable

- easyboxPIN

- eavesdropping

- eBay

- ecommerce

- economia

- Ed25519

- Edge

- Edge Weight

- educazione all uso di internet

- Educazione civica digitale

- EFI/LoJax.A

- egosurfing

- eidk.hopto.org

- Electronic Frontier Foundation

- elements exploitation

- elettroipersensibilità (EHS)

- elettromagnetici

- Elettrosensibilità

- elettrosensibilità (ES)

- eliminare campo elettromagnetico

- Eliminare virus bacheca facebook

- Eliminare virus facebook

- Elite Party

- Elk Cloner

- Elo Digital Office

- Elon Musk

- email con spam

- Email fraudolente

- Email marketing

- email phishing

- Email temporanea senza registrazione

- Email Threats

- email truffa

- EMCO MALWARE DESTROYER

- EMET

- Emmegas

- empowerment imprenditoriale

- ENAC

- encrypt

- encryption

- end user device (EUD)

- Endpoint Management

- Endpoint Protection

- Energetic Bear

- Energetic Bear RAT

- Energia per la Vita

- Energia solare

- energie sottili

- Engagement photography retouching

- England Proxy

- Enhanced Mitigation

- Enrico Asoni

- Enterprise Mobility

- ENTERPRISE MOBILITY MANAGEMENT

- Enterprise Security

- environmental

- EP Cloud

- EPA

- equitalia@avvia.it

- equitalia@sanzioni.it

- equitaliat@raccomandata.it

- EquityStartup

- Eric Dupin

- Error 451

- Error 504

- Errore 404

- Errore 451

- esacottero

- esempio registro dei trattamenti gdpr

- esercizio dei diritti di cui all'art. 7

- ESET

- esperto mac

- esposizione

- essere visibili su facebook

- estensione .iqy

- estensione ". GDCB"

- estorsioni online

- ETC.)

- Eternal Blue

- EternalBlue

- EternalPetya

- Ethereal

- Ethical & Growth Hacker

- Ethical Hacker

- Ethical Hacking

- Ethical Hacking Linux

- etichette

- etichette Rfid

- Ettercap

- EU AI ACT

- EU cookie law

- EUFI

- EUR:Trojan-Ransom.Win32.ExPetr.gen

- euristica

- Europa Data Privacy Day

- European Cyber Security Month

- Europol

- Eventi

- Evja

- Excel

- Excel Web Query (.iqy)

- Excel-based Internet Query (.iqy) file

- Experience Internet Kissing

- Experience Toolkit

- Expetr

- Expires e Cache-Control

- exploit

- exploit Lightsout

- EXPLOIT MAVLINK

- Exploit Wednesday

- Exploit-db

- Exploitation

- Exploits

- Expo 2015

- Export italian products and Made in Italy DOP

- Export products of Italian excellence

- Export products of Italian excellence and Made in Italy

- ExpressLane

- Extended Validation Website

- ExtraTorrent

- F-Droid

- f-droid.org

- Facebook ADV

- Facebook anonymous

- facebook customer chat

- Facebook datacenter

- Facebook Messanger Live chat

- facebook messenger integration

- Facebook Newsfeed Algorithm

- Facebook on Tor

- Facebook Password

- Facebook patching bug

- facebook reactions

- Facebook Secret

- Facebook spy software

- facebook video live

- Facial Analysis

- Facial Recognition Biometrics

- factory reset

- Fahrenheit

- fahrenheit 451

- Fake download

- Fake WhatsApp Notification

- false email da poste italiane postepay

- Falsi Autore

- family link android

- family link apk

- family link app

- family link google download

- family link iphone

- family link pc

- family link windows

- Family photography retouching

- fare sito

- Fare Spazio

- Fashion Blogger

- fashion blogger di successo

- Fashion Color Report

- Fashion+Home

- Fast Fact

- fast fluxing

- Fast USA Proxy

- FatturaPA

- Fatturazione Elettronica

- fatture-equitalia@fatture-gruppoequitalia.it; autorizzata@postcert.it

- fatture@gruppoequitalia.it

- FBI

- Feathercoin (FTC)

- Federal Bureau of Investigation

- Federal Bureau of Investigation (FBI)

- Federal Trade Commission

- Federico Debetto

- FEDORA

- feed

- Feed fetcher

- feedback anonimo

- Fermiamo la terra

- Fermiamo lo Smog

- Fern

- Feross Aboukhadijeh

- Festa della Calabria

- Festa della Varia

- feste Varese

- Fibonacci

- Fibra Vodafone

- Fiera Milano SMAU

- Fiera SMAU

- Fieramilanocity

- Fifty Shades of Dark

- file

- File and Disk Recovery

- file delete

- File persi

- File Protector

- file system

- FileVault

- FileVault Mac

- Film

- Filmmaker Day Torino

- filosofia

- Filosofia 2.0

- filrt

- Filtro sicurezza Google

- finanza

- Find my iPad

- Find My Iphone

- Find my iPod touch

- Find My Mac

- Fing - Network Tools

- fingerprinting

- fingerprints

- Firefox

- Firefox send

- firenze

- Firesheep

- Firewall

- Firma digitale

- Firma Digitale a 2048 bit

- firmware android

- First Party Damages

- First UEFI rootkit

- FixToolKotver64.exe

- Flash

- Flashlight Free

- Flawed Ammyy RAT

- FlawedAmmyy

- Flexyspy

- Fllod

- Flower Power iMac

- Flyer

- Folha de Sao Paulo

- follow

- Fondazione G. Giglio di Cefalù

- Foody

- For Dummies

- For You

- Forensic Analysis

- Forgot Apple ID

- Formati pubblicitari

- Formattazione Pc

- FOSS Repository

- Foto

- foto dall'alto

- fotografia immersiva

- Fotogrammetria aerea

- Fotoritocco

- Fotoritocco Palmi

- Fotovoltaico

- Foundation Libraries

- FOUNDERS FACTORY

- Fourth-Generation Apple TV

- FOWARD FOODING

- FoxyProxy

- framerate

- framework Metasploit

- free antivirus

- free AV

- Free Download

- Free Trial VMware AirWatch

- Freedom House

- freelance web designer

- Freenet download

- friend

- frode

- frode online

- frodi informatiche

- Frodi Online

- Fruit Slots

- FTP Password Recovery

- FTP Password Recovery Download

- FTP Server

- FTP Server Recovery

- FTP-Spider

- Full disclosure

- FULL PoE Attivo

- Furto di dati

- furto di identità

- Furto identità

- Future Food Institute

- futuro della robotica.

- G DATA

- G-line

- galaxy

- Galaxy Beta Program

- Galaxy Care

- Galaxy S6

- Galaxy S6 edge

- Gameover ZeuS

- Gamepad Samsung VR

- GANDCRAB

- GANDCRAB RANSOMWARE

- Garante della privacy

- Garante per la privacy

- Garante Privacy

- Garth A. Gibson

- Gartner.com

- GData

- GDATAMeltdownSpectreScan

- GDCB-DECRYPT. txt

- GDPR

- GDPR - Privacy per design

- gdpr azienda

- gdpr chi deve adeguarsi

- GDPR Compliance for WordPress and WooCommerce in 2018

- gdpr cosa fare per mettersi in regola

- GDPR data breach notification

- GDPR e siti web WordPress

- gdpr esempio

- gear

- Gear VR

- General Data Protection Regulation (GDPR)

- General Data Protection Regulation-

- Generare Access Token Facebook

- Generazione dei bitcoin

- Generazione X

- Generazione Y

- Generazione Y Millennials

- Generazione Z

- genova

- Germania

- gestire un blog

- Gestore del Registro Pubblico delle Opposizioni

- Get Ubuntu

- Get US VPN

- getmonero.org

- Ghostbin

- ghostbin.com

- Ghostfox Firearms Hub

- GhostPush

- Giffoni Innovation Hub

- Giochi per Gear VR

- Gioia tauro

- Giorgio Armani

- Giornale

- Giornata europea della protezione dei dati

- giorno più triste dell'anno

- GitHub

- GlobalBoost-Y (BSTY)

- GlobalWebIndex

- Glossario

- Gmail

- Gmail Confidential Mode

- Gmail Modalità Riservata

- GNOME 3

- Gnu Linux

- GNU/Linux

- God of War 2018

- Golden Ratio Analysis

- Google Adsense

- Google Analytics

- Google Analytics Language Spam

- Google Analytics Spam

- Google Chrome

- Google Chrome Update

- Google Dorks

- Google emulator

- google family link italia

- GOOGLE FOR STARTUPS

- Google Hacking

- Google Here

- Google Hummingbird

- Google I/O 2015

- Google Latitude

- Google Maps

- Google Now

- Google PageRank

- Google Play Movies

- Google Play Store

- Google Project Zero

- Google search

- Google security

- google sitemap

- Google Street View

- Google Strumenti per i Webmaster

- Google Traduttore

- Google Traslate

- Google Trends Italia

- Google Trends Italia 2016 Breakout searches

- Google Web Server

- google webmaster tools

- Google Website Optimizer

- Google_Play.apk

- Google's OAuth security protocol

- Googlebot

- Googleplex

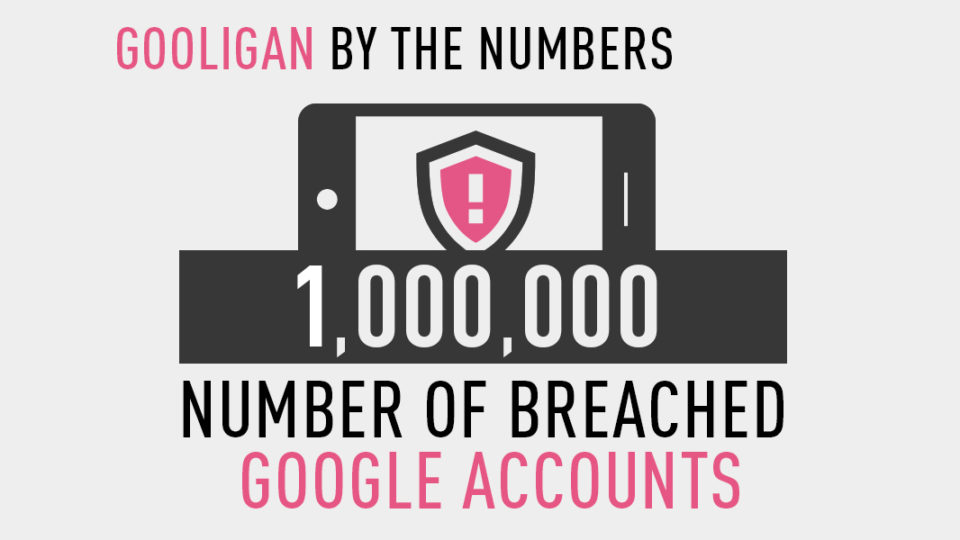

- Gooligan

- Gooligan checker

- GOTPass

- Grabify

- Grafica pubblicitaria

- Grafico Professionale

- Grafico Pubblicitario

- Graph API

- Graphics

- Greenery

- Greenery Pantone 15-0340

- grooming

- Ground Control Station

- GS-PHM- 001 Modello DJI phantom 3 Professional

- Guadagnare punti con il Programma YouTube Hero

- Guadagnare su internet

- guadagno fashion blogger

- Guardia del Corpo digitale

- Guida

- guida songr

- Guida tu la tua vita

- Guide e tutorial

- GuideDoc

- Gurkirat Singh

- Guy Fawkes

- H-Farm

- Habu

- habu.arpoison

- habu.arpsniff

- habu.contest

- habu.dhcp_discover

- habu.eicar

- habu.hasher

- habu.ip

- habu.isn:

- habu.ping

- habu.snmp_crack

- habu.synflood

- habu.tcpflags

- Hacher

- hacherare

- hack

- Hack ATM

- Hack Bancomat

- hack day

- Hack Drone

- hack e-mail

- Hack email

- hack Facebook

- Hack facebook account

- Hack Facebook profile

- hack gmail

- Hack Google

- Hack iCloud

- Hack Instagram

- Hack iOS

- Hack iPhone

- Hack Mac

- Hack password

- Hack phpMyAdmin

- Hack social network

- Hack telegram

- Hack Twitter

- Hack UEFI Secure Boot Microsoft bypass

- Hack website

- Hack WhatsApp

- Hackathon

- hacked

- Hacked sites

- Hacker

- Hacker Attac

- Hacker Blog

- Hacker e Sicurezza Informatica

- hacker password

- hacker Sednit

- Hacker Tools

- Hacker Unix

- hacker wifi password

- Hacker Windows

- Hackerare Instagram

- Hackering

- Hackers

- Hackers Leak Personal

- Hackers Leak Personal Data from Hundreds of German Politicians

- hackfest

- Hacking

- Hacking camera

- Hacking Etico

- Hacking Microsoft Word

- Hacking multiple facebook accounts

- hacking online

- Hacking video

- Hacking videocamera

- Hackode

- HandBrake

- HandBrake.dmg

- Harald Blåtand

- Hard Disk

- Hard Disk rotto

- Hard Reset

- hard-coded

- hash NTLM

- HashCat

- hashing

- Hashtag Instameet #wwim14

- Haters

- Have i been pwned

- haveibeenpwned.com

- Havex

- HD professionali

- Help Desk

- Help for hacked sites

- HEUR:Adware.[Platform].Generic

- HEUR:Backdoor.[Platform].Generic

- HEUR:Email-Worm.[Platform].Generic

- HEUR:Exploit.[Platform].Generic

- HEUR:Trojan-Downloader.[Platform].Generic

- HEUR:Trojan-Dropper.[Platform].Generic

- HEUR:Trojan-PSW.[Platform].Generic

- HEUR:Trojan.[Platform].AntiAV

- HEUR:Trojan.[Platform].Cryptic

- HEUR:Trojan.[Platform].Generic

- HEUR:Trojan.[Platform].KillFiles

- HEUR:Trojan.[Platform].StartPag

- HEUR:Trojan.Script.Iframer

- HEUR:Trojan.Win32.Invader

- HEUR:Virus.[Platform].Generic

- HEUR:Virus.[Platform].Infector

- HEUR:Worm.[Platform].Generic

- Hevolus

- Hexchat

- Hexo+

- Hibrid Warfare

- HIDDEN COBRA

- Hidden Digital Info

- HIDDEN SERVICES

- Hide

- Hide My Ass

- Hideman VPN

- HiFi

- High Performance

- High Speed Anonymous Proxy

- High-speed Onion Routing at the Network Layer

- Highly Infected Systems ONLY

- Hikikomori

- HIPS

- HitMan Pro Alert

- Home Banking

- Home Security

- Home vulnerability

- honeypot

- Honeypot (honeynet)

- hornet

- Hornet Anonymous Network

- Host based intrusion detection system

- Host-based intrusion prevention system (HIPS)

- Hosting

- hosting bulletproof

- Hotspot

- HotSpot Shield

- Hotspot Shield Free VPN Proxy

- hotspot Wi-Fi

- HOW SECURE IS MY PASSWORD?

- How to

- How to become part of Anonymous

- How to Bluejack

- How to boot mac in safe mode

- How to buy italian products

- How to Hide Your IP Address

- Hpl Calculator

- HTC

- HTCPCP

- HTML

- HTML/FakeAlert

- HTMLdog

- HTTP header injection

- HTTP protocol level

- http://6khhxwj7viwe5xjm.onion/?ai=552713

- http://en.pangu.io/

- HTTP.sys

- HTTPS Everywhere

- https://freenetproject.org/download.html

- https://geti2p.net/it/download

- https://kat.cr/

- https://www.facebookcorewwwi.onion/

- https://www.torproject.org. Tor

- HTTPSEverywhere

- HUAWEI

- Hybrid Intrusion Detection System

- Hybrid VPN

- Hydra

- Hyper Text Coffee Pot Control Protocol

- Hyper-V di Microsoft

- HyperSearch

- I want to be a Fashion Blogger

- IaaS Cloud Infrastructure as a Service

- ibanet.org

- Icarus

- icloud

- ICS

- ICT

- ID Apple

- Idee Vincenti

- Identià digitale

- identifierForVendor

- identità digitale

- Identità virtuale

- identity provider

- IDS (Intrusion Detection System)

- IEEE 802.3af

- IEEESSP-2018

- IETF

- IFA

- ifconfig

- iFunBox

- iGenius

- IGP

- Il malware Powelik

- Il Palmese

- Il SAS 2018

- Illecito utilizzo delle carte di credito

- Illecito utilizzo di carte di credito on-line

- iMac

- IMAST

- Impatto degli Hacker sulla Società

- Impatto SEO Cookie di Terze Parti

- Impersonators

- import of Italian excellence

- import-export

- impostazioni sicurezza

- imprenditore digitale

- imprese

- imsi catcher

- in base alle previsioni del Regolamento (UE) 2016/679

- incubatore universitario del Politecnico di Milano

- index website

- indicizzare sito web

- indicizzazione sui motori

- indispensabili

- industria 4.0

- Industrial Control System

- Infinity

- info_efi.exe

- info28@bper.it

- info55@bper.it

- Infoblox

- informatica

- Informatica forense

- Informatica Forenze in Calabria

- Information Commissioner's Office

- Information Gathering

- Information Integrity

- Information Leakage

- informativa privacy gdpr

- informativa privacy modello regolamento europeo

- informativa sulla privacy

- Informazioni personali

- Infosec

- infrastrutture critiche

- infrastrutture virtuali (IaaS)

- Ingeneria sociale

- Injection flaw

- Injection Flaws

- INNOVAZIONE

- innovazione tecnologica

- InPrivate

- InsaneCrypt

- inserzioni eBay

- Insider Preview Build 10565

- Insieme per un internet migliore

- insieme ridondante di dischi economici

- Insight sul Consumatore

- insonnia digitale

- Instagram Broadcasting

- Instagram diretta video

- Instagram Live Streaming

- Instagram Shopping

- Instagram Shopping nelle Stories

- Instagram Stories

- Instagram.apk

- instagrammer

- installare windows 10

- installazione pulita

- Installazione Windows 10

- Instameet

- instant messaging

- Instant Run

- integrare chat facebook sito

- Intel

- Intel Italia

- Intel(R) Xeon(R) CPU E5-1650 v3

- Intellettual Property

- Intelligent Export Report – IER

- Intelligenza artificiale

- INTERCEPT-X

- Interference Cancellation

- Interinstitutional File: 2021/0106(COD)

- International Drone Photography Contest

- Internet

- Internet Engineering Task Force

- Internet Explorer

- Internet Kissing

- Internet of Things

- Internet of things (IoT)

- INTERNET ORGANISED CRIME THREAT ASSESSMENT (IOCTA) 2019

- Internet Protocol address

- internet relay chat

- internet security

- Internet-scale anonymity

- InTheClear

- Introduzione dell’articolo 612-ter del codice penale

- Intrusion Detection System

- Intrusion detection system (IDS)

- Intrusion prevention system

- Intrusione informatica

- intrusioni

- Intuos Art Pen & Touch

- inviare denaro

- Inviare file criptati

- Invisible web

- Invitalia Ventures

- inviti sfilate

- Io Prima di Te - Trailer Italiano Ufficiale HD

- Io prima di Te Film

- IOBIT MALWARE FIGHTER FREE

- IOCTA 2019

- iOS

- ios 10

- iOS 10 download

- iOS 10 firmaware download

- ios 10 jailbreak

- iOS 8.4

- iOS 9

- iOS 9.1

- ios 9.1 jailbreak

- iOs 9.2

- iOS 9.2 Download Links

- ios 9.3

- ios 9.3 beta

- ios 9.3 beta 1

- iOS 9.3 Beta 1 arm64 Jailbreak

- ios 9.3 beta 1 download

- iOS 9.3 Download Links

- ios 9.3 jailbreak

- iOS Developer Academy

- iOS Note

- ios9cydia.com

- Iosmosi

- IoT

- IP

- IP Address

- IP Address Management

- IP Grabber

- Ip Viking Live

- Ipad

- iPad Pro

- iperconnessi

- Ipersensibilità elettromagnetica

- Iphone

- iphone 6s

- IPLogger

- iPod

- iPod Touch. Changelog

- iPSEC

- IPVanish VPN

- IRC

- irssi

- Isis

- isithacked

- Iso

- ISP

- Istituto Comprensivo De Zerbi Milone di Palmi

- ISTITUTO MARANGONI

- IT Consulting

- it-girl

- ita

- Itacraft

- Italia

- Italia RestartsUP

- Italian Channel Award 2016

- Italian excellence

- Italian products

- Italian startup

- Italy

- Italy Restarts Up

- Italy RestartsUp

- iTunes

- Jacob Yocom-Piatt

- Jaibreak

- jail

- jailbreak

- jailbreak ios 10

- Jailbreak iOS 9.2

- Jailbreak iOS 9.3

- Jailbreak iOS 9.3.3

- jailbreak Microsoft

- jailbreaking per iOS 9.2

- jailbreaking per iOS 9.3

- jailbroken

- Jamie Dornan

- Jan Kourn

- Japanese

- Jargon File

- Java

- JavaScript

- javascript auto click banner

- javascript auto click image

- javascript autoclick

- javascript click banner

- javascript image show

- JavaScript sandbox tools

- Jay Freeman

- Jeffrey Zeldman

- Joanap

- Joanap Backdoor Trojan and Brambul Server Message Block Worm

- John The Ripper

- Jojo Moyes

- jRAT/AdWind

- jRAT\AdWind

- jrr89

- JS/Adware.AztecMedia

- JS/Chromex.Submelius

- JS/Danger.ScriptAttachment

- JS/TrojanDownloader.lframe

- JS/TrojanDownloader.Nemucod

- JUSTWATCH

- K Proxy

- K33n (Keen)

- Kali linux

- Karl Kraus

- KAS (Kaspersky Anti-Spam)

- Kaspersky

- Kaspersky Internet Security

- Kaspersky Internet Security 2017

- Kaspersky Internet Security Download

- Kaspersky Lab

- Kaspersky Lab Internet Security

- Kaspersky Total Security

- KasperskyOS

- KB4056892

- kernel NT a 32 bit di Microsoft Windows

- Kernel Panic Mac

- Kevin Mitnick

- Key secutiry

- Key Windows 10

- keyboard shortcuts for Mac

- Keylogger

- keylogger o hijacker

- keywords

- Kickass Torrents

- kickass.to

- Killer

- KingRoot

- Kismet

- Kiss Transmission Device

- KISSENGER IOS APP

- Kissenger Mobile Kiss Messenger

- Kratos

- Kuluoz

- KVM

- l Chief Information Officer (CIO)

- L’Art. 97 del Codice Penale

- L0phtCrack

- L2TP

- La Divina Proporzione

- Lag

- lamer

- LAND Attack

- Laplink PCmover

- Large Hadron Collider

- Larry Page

- LaserWriter

- Last Pass

- last-browser-update.apk

- Last-Modifed ed ETag

- latest android news

- Lavoro

- law enforcement

- Le valutazioni dell'impatto della protezione dei dati

- Leak

- Leaked Documents

- Legacy BIOS

- Legacy Spectrum Sharing

- Legislazione e Hacking

- LG

- Libro

- Libro Chiara Biasi

- libwhatsapp.so

- Life

- Lifestyle

- Lightsout Exploit Kit

- like

- Like mania

- LimeTorrents

- Linguaggi di Scripting

- Linguee

- Link ipertestuali spoofed

- link tax

- linux

- Linux on Mac

- Linux on Windows

- linux security testing

- Linux su Macintosh

- LINX.LI

- list-oriented

- Lista siti Film Streaming Gratis

- Listami

- Litecoin (Ł)

- Live Grid

- Live Location

- LLC

- Local Security Authority Subsystem Service

- locationhistory

- Lock Application

- lockscreen

- loghi

- Logo

- logo analysis

- logo design

- Logo Desing

- LoJack

- LoJax

- Lollipop

- London

- lorella boccia

- Lovato

- Love

- Loveglance

- Low Orbit ION Cannon

- Luca Pacioli

- Luce blu tablet

- LUKS

- lulzsec

- LulzSec_ITA

- LulzSecITA

- Lunedì blu

- Lynx

- Lynx is the text web browser

- Mac

- Mac Address

- Mac backdoor

- mac data recovery

- mac modalità recupero efi rom

- mac modalità sicura

- mac nin si avvia

- mac non si avvia

- mac recovery

- mac recupero

- mac ripara disco

- mac schermata grigia

- MAC spoofing

- Macchanger

- Macintosh

- macintosh data recovery

- Macintosh recovery

- Macro

- macsvc

- MacWrite

- Made in Italy

- MafiaBoy

- magazine

- Magix Slideshow Maker

- MAILWASHER FREE

- Maintaining Access

- make app android

- Make-up

- malicious software

- malspam

- Malspam DHL

- Malspam Excel-based Internet Query (.iqy)

- malvertising

- Malware

- malware analysis tools

- malware Flame

- malware Flawed Ammyy RAT

- Malware Google Chrome

- Malware Pokemon Go

- malware Proton

- Malware Shamoon

- Malwarebytes

- MALWAREBYTES ANTI-MALWARE

- MalwareBytes Anti-Ransomware

- Manifesti

- manifesto

- Manutenzione SSD

- Mappa delle opportunità

- Mappa interattiva Centro Nazionale Terremoti

- Maps

- MAR-10135536-3 – RAT/Worm

- March 2018

- Marco Bocci

- Marea

- María Belén Rodriguez

- MariaDB

- marianas web

- Mark Nottingham

- Mark Zuckerberg

- Mark Zuckerberg KO su Wired

- Marketing

- marketing advice

- marketing budget

- marketing digitale

- marketing mix

- marketing objective

- marketing objectives

- marketing plan

- marketing strategies

- marketing strategy

- marketing telefonico

- Marshmallow

- MARSJOKE/POLYGLOT Ransomware

- Martedì della Patch

- master .mdf files

- Master Processor

- Mastercard

- MasterCard Identity Check

- Masterpass

- Matplotlib

- MatrixPilot

- Maui Cluster Scheduler

- Maurizio Iori

- MAV (Mail Anti-Virus)

- Maya

- MBR

- MD FX(tm)-8320 Eight-Core Processor

- MDK3

- Me Before You

- Measurement Protocol

- Media & Intrattenimento

- Media Creation Tool

- Media five

- meet

- Meet the Made in Italy Innovation

- mefuireal

- Melissa Virus

- Meltdown

- memcpy

- memoria

- Memory Booster

- Menlo Park

- Mercoledì dell'Exploit

- messaggi postepay falsi

- messaggistica online

- Messenger

- messenger chat widget

- messenger web plugin

- meta

- meta description

- meta keywords

- Metadati

- Metallics

- Metasploit

- Metasploit Framework

- Metasploit Project

- Metasploit/Armitage

- metropolitana

- mi piace

- Micro Air Vehicle Link

- Microchip Technology Inc.

- Microsoft

- microsoft antivirus

- microsoft av

- Microsoft Browser Edge

- Microsoft Diagnostics and Recovery Toolset

- Microsoft Down

- Microsoft Edge

- Microsoft Malware Protection Center

- Microsoft OEM

- Microsoft Office Exploitation

- Microsoft PlayStation

- Microsoft Safety Scanner

- Microsoft Security Bulletin MS01-033

- Microsoft Security Essentials

- Microsoft Traduttore

- migranti

- Milano

- milioni

- Millenials

- Millennial

- Million Mask

- Million Mask March Milano

- Million Mask March Vatican City

- MillionMaskMarch

- millionmaskmarch2018.com

- minacce

- minacce ransomware

- minaccia cibernetica

- Minecraft

- minecraftPE.apk

- Ministeri

- Mint 13

- Mirai

- mirc

- Miscellaneous

- Missing iPad

- Missing iPhone

- Missing iPod touch

- Missing Mac

- Missle Smart Switch MSS

- Mister Credit di Crif

- mitigation

- Mixed Reality

- MLC (Multi Level Cell)

- MMM2018

- mobile

- mobile advertising

- Mobile Analysis

- Mobile Threat Team

- mobilize

- Mobogenie.apk

- Moda Uomo

- Modalità con restrizioni

- modalità di navigazione in incognito

- Modalità Provvisoria

- modalità provvisoria con rete

- modifica foto

- modifica immagine

- Molte ore al giorno tra Facebook

- Monero

- Monero (XMR)

- moneta virtuale DASH

- Monete virtuali

- money

- Monitor OSD Exploitation

- Monitoraggio GPS

- MonitorDarkly

- Monitoring bots

- Monomarka

- Monova

- Morris worm

- Most

- Mostra d’Oltremare

- Mostra Oltremare

- motore antimalware

- motore di rendering Blink

- Motore di ricerca

- Motore di ricerca di Google

- motori di ricerca

- motori di ricerca torrent gratis

- Motorola

- Move to iOS

- Mozilla

- Mozilla Firefox

- MozillaCacheView

- MS Office

- MS Office Exchange Server

- MS SQL Server

- MSE

- msfvenom

- Mspy

- mspyonline.com

- MSRT

- MTBF

- Mubi

- Multa Google

- Multa WhatsApp

- multi-factor authentication

- multi-threading

- Multilicenza Software Assurance

- Multiple vulnerabilities

- Multiple vulnerabilities Kernel components

- Multiple vulnerabilities Media framework

- Multiple vulnerabilities Qualcomm closed-source components

- Multiple vulnerabilities Qualcomm components

- multiprocessore simmetrico di Android

- multisite

- musical.ly

- Mycircle

- mymonero.com

- MySeo

- mysql

- mywebsite

- Namecoin (NMC)

- Naming

- napoli

- narcisismo digitale

- Natalie Silvanovich

- National Cyber Defense Center

- National Cyber Security Alliance

- National Cyber Security Centre

- National Cybersecurity and Communications Integration Center (NCCIC)

- National Cybersecurity Awareness Month

- Natura

- Nature

- Nautilus Wipe

- navigare anonimi

- navigare anonimi android

- navigare anonimi chrome

- navigare anonimi firefox

- navigare anonimi tor navigazione anonima

- Navigare sicuri

- navigazione

- navigazione anonima

- navigazione privata

- Navigazione sicura

- NCSAM

- NDROID TROJAN SWITCHER

- né evitare di irrogarle

- Near Field Communication

- Necurs

- Necurs botnet

- Neons

- Netcat

- Netflix

- Netmarketshare

- Network and Information Security

- Network behavior analysis (NBA)

- Network Discovery Hack

- Network Hacking

- Network Intrusion Detection System

- Network Intrusion Detection System (NIDS)

- Network Node Intrusion detection system

- Network Security

- Network Spoofer

- Network-based intrusion prevention system (NIPS)

- Networking

- Networks

- Neutralità della rete

- Neutralizzare

- New Deep Web Chat Service

- New emulator Android

- New identity for anonymous web surfing

- New IP Now

- New Mac backdoor

- New York Fashion Week

- new-android-browser.apk

- News

- News Feed ranking algorithm

- News Palmi

- news sitemaps

- newsfeed

- Newsletter

- Nextgov.com

- Nexus

- NFS

- Niantic

- nickname "Anonymous"

- Nickserv (/msg Nickserv + Password)

- Night Life

- Night Shift

- Nikto

- Nito Installer

- NitoTV

- Nmap

- No End of Operational Period

- No More Ransom

- No Proxy

- No. Cion doc.: 8115/21

- Nodi computazionali

- nofollow

- noindex

- Nome in codice Solo

- nomoreransom.org

- non è qualificare le sanzioni pecuniarie come misure di ultima istanza

- noob

- NOOBS

- Noransom di Kaspersky

- norcia

- noreplay@bancoposta.it

- noreply-equit@eq.it

- noreply@certificazione.it

- noreply@equitalia.it

- noreply@legge.it

- noreply@pec.it

- noreply@postecert.it

- noreply@protocol.it

- normativa Europea sull’Intelligenza Artificiale

- Normativa italiana sulla privacy informatica

- Norme Adsense

- Norse

- Norse Attack Map

- Norton Antivirus

- Norton AntiVirus Online

- Norton Safe Web

- Notifica della violazione dei dati

- notification

- NotPetya

- Nougat

- Novel Coronavirus (2019-nCoV)

- Novel Coronavirus (2019-nCoV) - Mappa e casi in tempo reale

- NOVIRUSTHANKS MALWARE REMOVER

- novita

- NOW TV

- nsa

- Nuclear Security Agency

- Nucleo per la Sicurezza Cibernetica

- Nucleo sicurezza cibernetica

- nude photos

- nude pictures

- Numero Aureo

- nuova informativa privacy modello

- Nutrire il pianeta

- Nyetya

- o Universal XSS)

- OAS (On-Access Scan)

- OBBLIGHI GDPR

- object-relational mapping

- ObscuraCam

- oclHashcat

- oculus

- Oculus 360 Videos

- Oculus Cinema

- Oculus Store

- Odin

- ODS (On Demand Scanner)

- OFF THE RECORD INSTANT MESSAGING

- Off-Facebook Activity

- Off-the-Record Messaging

- Offerta

- Offerta di lavoro per Agenzia

- Offerta di lavoro per Agenzia Palmi Gioia Tauro

- offerta lavoro gioia tauro

- offerta lavoro palmi

- Offerta lavoro responsabile commerciale

- Office 2016

- Office of Technical Services

- Offline

- offline installer

- offro lavoro a palmi

- OIFF TURIN CINEFEST

- Oil Painting

- Omnitel

- on-premise

- onesixtyone

- Onion

- Onion per Facebook

- Onion router

- Onion Routing

- OnionDir

- OnionIRC

- online

- online banking

- online booking

- Online dating

- online harassment

- Online security

- Online Trust Alliance

- Ontrack

- Opcode Database

- Open Innovation

- open source

- Open Web Application Security Project

- Open64

- OpenDEM

- Openelec

- OpenPGP

- OpenSuse

- OpenVAS

- OpenVoip

- OpenVPN

- Opera

- Operation

- Operatori di servizi essenziali (OSE)

- Operazione Payback

- operazioni BVLOS

- OpGreenRights

- Ophcrack

- ophcrack-3.6.0.tar.bz2

- ophcrack-notables-livecd-3.6.0.iso

- ophcrack-vista-livecd-3.6.0.iso

- opPaperStormITA

- OpSafePharma

- OpVendetta

- Opzioni di ripristino in Windows 10

- Opzioni Internet

- Orbot

- Orbot project

- Orbot: Proxy with Tor

- Orbot: Tor for Android

- Ortofoto

- Orweb

- OS X

- OS X El Capitan

- oscillogramma

- OSX.Backdoor.Quimitchin

- Ottimizzare PageRank

- Ottimizzazione per i motori di ricerca

- Outlook Down

- Outlook.com

- Over the Shoulder

- overflow di memoria

- OWASP Open Web Application Security Project

- Oxford English Dictionary

- p2p

- Package Manager

- packaging

- packet injection

- PacketiX.NET

- padrup.com doasoil.gov.np cmyj.co.th earnestbiz.com fotozenistanbul.com chonkanya.ac.th dinamikdekor.com alabousco.com aniketkulkarni.in muaythaiphuketschool.com comsindia.com rl.ammyy.com

- pagamenti contactless

- Pagamenti digitali

- pagamento@equitalia.it

- pagamento@gruppoequitalia.it

- Page 404

- Page not found

- Pagerank

- PageSpeed

- PageSpeed Insights

- Pagine doorway

- Paint

- Painting software

- Palmi

- Pangu

- pangu 10

- Pangu 9

- Pangu 9.3 Jailbreak

- Pantone - Colori dell'anno dal 2000 al 2016

- PANTONE 13-1106 Sand Dollar

- PANTONE 13-1520 Rose Quartz

- PANTONE 14-0848 Mimosa

- PANTONE 14-4811 Aqua Sky

- Pantone 15-0340

- PANTONE 15-3919 Serenity

- PANTONE 15-4020 Cerulean

- PANTONE 15-5217 Blue Turquoise

- PANTONE 15-5519 Turquoise

- PANTONE 17-1456 Tigerlily

- PANTONE 17-1463 Tangerine Tango

- PANTONE 17-2031 Fuchsia Rose

- PANTONE 17-5641 Emerald

- PANTONE 18-1438 Marsala

- PANTONE 18-2120 Honeysuckle

- PANTONE 18-3224 Radiant Orchid

- PANTONE 18-3943 Blue Iris

- PANTONE 19-1557 Chili Pepper

- PANTONE 19-1664 True Red

- Pantone dell'Anno

- PANTONE Palette of the Years

- paragrafo 2

- Parental Control

- parental control android

- Parrot AR.drone

- partition lost mac

- partizione parse mac

- Party

- Password

- password 123456

- password brute force

- Password Checkup

- Password cracker software

- password cracking

- Password Cracking Tools

- password deboli

- Password Manager

- Password Reuse

- Password Security

- Pastels

- PAT

- patch

- Patch Critical Cryptographic Vulnerability in Microsoft Windows Clients and Servers

- Patch Tuesday

- patching

- patrioct act

- Pawn Storm

- payload

- Paymove

- PBR

- pc

- pcmover

- PDF_38995.iqy

- PDM:Exploit.Win32.Generic

- PDM:Monitor.Win32.Keylogger

- PDM:P2P-Worm.Win32.Generic

- PDM:Rootkit.Win32.Generic

- PDM:Trojan.Win32.Generic

- PDM:Worm.Win32.Generic

- PDU

- peer to peer

- Peercoin (PPC)

- PEN test

- penetration test

- Penetration tester

- penetration testing

- Penetration Testing and Ethical Hacking Linux Distribution

- penetration testing distribution

- penetration testing linux

- Penetration Toolkit

- PENGUINMIXER

- pentagono

- Pentest

- pentest android

- pentest linux

- pentest toolkit

- pentest tools

- pentesting a catena

- Perfect Cleaner

- Pericoli Alcol

- Periodico

- Perl

- Personal Advanced Encryption Standard (AES)

- Personal Area Network

- Personal Coaching

- Personal Data

- Personal Life & Business Coaching

- Petna

- Petrwrap

- Petya Ransomware Hacks

- PetyaBlue

- PetyaWrap

- Pew Internet & American Life Project

- Pharma Drugs Store

- pharming

- Phisher

- phishing

- Phishing e vishing

- Phishing Scams

- Phising

- phone calling

- Phone spy software

- Photo editing services

- photo editor

- photo retouching

- photo retouching online

- Photo retouching Services

- php image href

- phpMyAdmin drop table

- pi_poisontap.js

- pi_startup.sh

- Piccole e medie imprese

- PIN

- Pinet

- Ping

- Ping timeout

- pirati

- pitch

- Pittore con Photoshop

- pixie dust attack

- PixieWPS

- PKGX-14-4010

- Plastics

- platform

- Platone

- player

- Playmouth University

- PlayOnLinux

- playstation

- PlayStation 4

- plugin facebook chat

- plugin Gradle

- plugin messenger chat

- PoC Tool SubDoc Injector

- Podslurping

- PoE

- PoE mode-A

- PoE mode-B

- PoE Passivo

- PoisonTap

- poisontap.cookies.log

- Pokémon Go

- policy default-allow

- policy default-deny

- Politica dei Cookie di Google 2024

- Polizia di Stato

- Polizia Postale

- polizze cyber risk

- Poll Daddy

- Ponemon 2015

- Ponyu

- pop-up blockers

- Pornografia infantile e pedofilia

- port 25

- Port 9150 Tor Browser

- Portable Studio

- Portali

- porting

- Portrait editing

- Portrait retouching

- Position Grabber

- posizionamento

- posizionamento nei motori di ricerca

- Posizionamento PageRank

- posizionamento siti internet

- Posizionamento Sito

- Posizionamento sito sui motori di ricerca

- posizionamento sui motori

- posizionamento sui motori bari

- posizionamento sui motori roma

- Posizione dominante Google

- Posta Elettronica Certificata (PEC)

- posta elettronica usa e getta

- Postepay

- postepay sospesa

- Poster HD

- Power Distribution Unit

- Power Editor

- Power over Ethernet

- power-bank

- Pp SKS-Lugan

- PPC (pay-per-click)

- PPTP

- Practical Extraction and Report Language

- Pratt & Whitney

- Premio Innovazione Digitale

- Premio Innovazione Smau

- Premio Lamarck

- Premium play

- prestazioni

- Pretexting

- preventivo gratuito

- preventivo sito internet

- preventivo sito joomla

- preventivo sito web

- preventivo sito wordpress

- Prevenzione Attacchi Informatici

- Prevenzione SQL injection

- Prilex

- Primecoin (PPC)

- Primecoin (XPM o Ψ)

- primi posti sui motori

- Primi su Google

- primi sui motori

- primi sui motori di ricerca

- primo sito su Google al mondo

- privacy

- Privacy by Design and by Default

- Privacy digitale

- PRIVACY FACEBOOK

- privacy google

- Privacy Online

- privacy su internet

- privacy whatsapp

- privacy=rispetto

- private browsing

- Private internet

- Privilege Escalation

- Process Color

- Prodotti

- product key

- Product Key Windows 10

- professional photo retouching

- Professionisti del Digital

- progettazione software reggio calabria

- progetto "The Net"

- Progetto Calabria 360

- progetto CREEP

- progetto uso social network

- Programma YouTube Hero

- Programmazione

- programmi

- Programmi gratuiti Anti-Ransomware Tool

- Programmi Intelligenza artificiale

- project manager

- Project Sunroof

- promozione

- promozione siti

- proof-of-stake (PoS)

- proof-of-work

- proofs of concept

- Protected Browser

- Protego project

- protesta di Wikipedia

- Protezione

- protezione crittografica

- Protezione da Malware e Phishing

- protezione da minacce zero-day

- Protezione dei dati personali

- Protocollo di risposta alle emergenze delle forze dell'ordine dell'UE

- PROTONMAIL.CH

- provider VPN

- ProXPN

- Proxy

- proxy HTTPS

- Proxy Site

- proxy VPN

- Pubblica Amministrazione

- pubblicità

- pubblicità outdoor

- pubblicità siti web

- pubblicizzare abiti

- publisher Adsense

- Pugs

- Pulizia Virus

- Pushapp

- Putty

- pwned

- PX4FMU

- PXE

- pxIMU

- Python

- Python Network Hacking Toolkit

- Qbot

- Quadri Autore

- quadrirotore. SAS 2017

- Quante è sicura la tua password?

- quanto di guadagna

- Quanto vale un Bitcoin

- Quanto vale un Bitcoin in Euro

- Quark (QRK)

- Quemu

- query snmp-get

- qui conviene

- Quick Time Events

- Quixel

- qwertyuiop

- Rack

- radiazioni elettromagnetiche

- Radio Controlli

- ragazzi

- ragazzi e privacy

- Rainbow tables

- RAKHNI Ransomware

- RANNOH Ransomware

- Ransomware

- ransomware mobile

- ransonware GandCrab

- Rapid

- Rapporto Clusit

- Rapporto di analisi del malware

- RARBG.com

- raspberry PI

- Raspberry Pi Zero

- Raspbian

- RASPBIAN JESSIE

- RAT (Remote Access Trojan)

- RAT Ammyy

- Ray Ban

- Ray Ban Facebook

- Ray Bradbury

- Raytheon

- Read Only Memory

- ReadyBoost

- REAL-TIME MAP

- realizzaizione siti internet

- Realizzazione

- realizzazione app

- realizzazione app android