Hack Mac – New Mac backdoor nome in codice OSX.Backdoor.Quimitchin

Hack Mac – Nome in codice OSX.Backdoor.Quimitchin, sembra essere il nuovo malware scoperto da Malwarebytes che colpisce i Mac

Il primo virus per MAC

Elk Cloner è stato il primo virus per computer che si conosca. È stato scritto nel 1982 dall’allora quindicenne Richard “Rich” Skrenta per il sistema operativo Apple DOS del personal computer Apple II.

Il virus si trasmetteva avviando un computer con un dischetto dell’Apple DOS infetto. Il codice malevolo viene salvato nel settore di boot e viene perciò caricato all’avvio della macchina insieme al sistema operativo, e poi resta residente in memoria. A quel punto, ogni volta che l’utente chiede l’elenco dei file con il comando catalog il virus scrive una copia di se stesso nel settore di boot di quel dischetto, infettandolo.

Il virus non era molto dannoso perché era stato scritto solo per arrecare disturbo. Si limitava infatti a mostrare sullo schermo, dopo il cinquantesimo avvio, un messaggio che prendeva in giro la vittima. Anche se Elk Cloner è considerato il primo virus informatico della storia, in realtà non è stato il primo malware che sia stato scritto: questo titolo appartiene a Creeper, creato nel 1972 da Robert Thomas, un informatico che lavorava presso BBN.

Creeper però non è considerato il primo virus bensì il primo worm: un worm, infatti, spedisce una propria copia verso altri computer usando un collegamento di rete, una e-mail o internet mentre un virus per diffondersi attacca una copia di se stesso ad un altro oggetto, come nel caso di Elk Cloner che si aggancia al codice di boot di un dischetto.

I Malware per Mac nel 2017

E’ stato individuato da parte dei tecnici di Malwarebytes, uno strano traffico di rete in uscita da un particolare Mac. Ciò ha portato alla scoperta di una parte di malware diversa da tutto quello è già noto e che si è visto prima.

OSX.Backdoor.Quimitchin

Il malware era estremamente semplice ed è costituito da due file:

~/.client<br /> SHA256: ce07d208a2d89b4e0134f5282d9df580960d5c81412965a6d1a0786b27e7f044</p> <p>~/Library/LaunchAgents/com.client.client.plist<br /> SHA256: 83b712ec6b0b2d093d75c4553c66b95a3d1a1ca43e01c5e47aae49effce31ee3</p>

L’agente di lancio .plist è molto più semplice:

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>KeepAlive</key> <true/> <key>Label</key> <string>com.client.client</string> <key>ProgramArguments</key> <array> <string>/Users/xxxx/.client</string> </array> <key>RunAtLoad</key> <true/> <key>NSUIElement</key> <string>1</string> </dict> </plist>

Lo script perl, tra le altre cose, comunica con i seguenti server di comando e controllo (C & C):

99.153.29.240

eidk.hopto.org

Quest’ultimo è un nome di dominio gestito dal servizio di DNS dinamico no-ip.com.

Lo script include anche un codice per l’adozione di cattura dello schermo tramite comandi di shell. È interessante notare che il codice sia parte del comando Mac “ScreenCapture” e Linux “XWD” . Ha anche il codice per ottenere i tempi di attività del sistema, utilizzando il comando Mac “uptime” o il comando di Linux “cat / proc / uptime”.

La parte più interessante dello script si trova nella sezione __DATA__ , dove troviamo un binario Mach-O, un secondo script Perl e una classe Java, che a sua volta lo script estrae, scrive sulla cartella / tmp / ed esegue. Nel caso del file di classe Java, è gestito con apple.awt.UIElement impostato a “true”, il che significa che non compare nel Dock.

Il binario stesso sembra interessare principalmente la cattura dello schermo e l’accesso alla webcam, ma è interessante notare, come utilizza alcune chiamate di sistema come ad esempio:

- SGGetChannelDeviceList

- SGSetChannelDevice

- SGSetChannelDeviceInput

- SGInitialize

- SGSetDataRef

- SGNewChannel

- QTNewGWorld

- SGSetGWorld

- SGSetChannelBounds

- SGSetChannelUsage

- SGSetDataProc

- SGStartRecord

- SGGetChannelSampleDescription

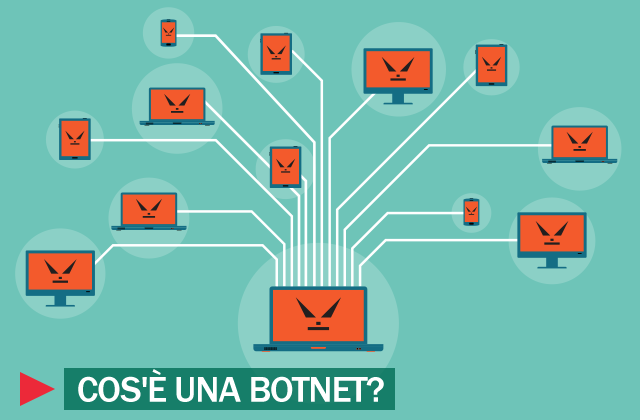

E stato anche osservato che il malware scarica uno script Perl, denominato “macsvc”, dal server C & C. Questo script utilizza mDNS per costruire una mappa con tutti gli altri dispositivi sulla rete locale, fornendo informazioni su ogni dispositivo, inclusi gli indirizzi IPv6 e IPv4, il nome della rete e la porta che è in uso.

macsvc SHA256: b556c04c768d57af104716386fe4f23b01aa9d707cbc60385895e2b4fc08c9b0

Un altro file scaricato dal server C & C è chiamato “afpscan”, tenta di connettersi ad altri dispositivi sulla rete.

afpscan SHA256: bbbf73741078d1e74ab7281189b13f13b50308cf03d3df34bc9f6a90065a4a55

La presenza di comandi di shell di Linux nello scrip originale ha portato a provare a eseguire questo malware su una macchina Linux, dove – con l’eccezione del Mach-O binary – tutto è andato bene. Ciò suggerisce che ci può essere una variante di questo malware che è espressamente progettato per funzionare su Linux, forse anche con un eseguibile di Linux al posto del file eseguibile Mach-O.

Questo malware non è stato mai visto primo, forse perchè utilizzato per attacchi mirati limitando al massimo la sua esposizione.

Tante sono le storie che hanno caratterizzato gli ultimi anni e che hanno visto gli hackers cinesi e russi intenti a “rubare” a USA ed Europa informazioni strettamente confidenziali e coperte da segretezza aziendale. Anche se non ci sono prove che collegano questo malware a un gruppo e ad una categoria specifica, resta il fatto che è stato “scoperto” nei pressi di un Istituto di Ricerca Biomedica. Sarà il risultato di spionaggio internazionale?